07351 Zertifizierung nach ISO/IEC 27001

|

Die internationalen Normen ISO/IEC 27001 und ISO/IEC 27002 liegen seit 2013 in einer neuen Version vor. Was ist neu, was hat sich geändert? Antworten finden Sie hier.

Die Standards definieren die Anforderungen an ein leistungsfähiges Managementsystem für Informationssicherheit.

Die Zertifizierung gemäß ISO/IEC 27001 garantiert einen wirksamen Schutz der Unternehmensinformationen vor Bedrohungen unterschiedlichster Natur und bescheinigt dem zertifizierten Unternehmen einen systematischen Sicherheitsprozess. Dieser Beitrag vermittelt die notwendigen Schritte zur Vorbereitung, Durchführung und Aufrechterhaltung einer Unternehmenszertifizierung nach ISO/IEC 27001:2013

Er erläutert die Inhalte der internationalen Standards ISO/IEC 27001:2013 [1] und ISO/IEC 27002:2013 [2]. Sie erfahren, wie die Prozesse und Maßnahmen für Informationssicherheit in einer Organisation normkonform und zertifizierbar im Sinne eines Informationssicherheits-Managementsystems (ISMS) gestaltet werden können.

Da seit Oktober 2013 die Standards in einer überarbeiteten Version erschienen sind, wird hier auch auf die Änderungen eingegangen. Arbeitshilfen: von: |

1 Ziel des SMS

Ziel eines nach diesen Standards modellierten ISMS ist es, ein optimal angepasstes Sicherheitsniveau zu erreichen, das den Sicherheitsanforderungen der Geschäftsprozesse in Ihrer Organisation genügt. D. h., Sie sollen angemessene Maßnahmen zum Schutz Ihrer Unternehmensinformation ergreifen – nicht zu viel und nicht zu wenig. Allein Ihr spezifischer Schutzbedarf entscheidet über den Umfang Ihrer Anstrengungen.

Durch die Zertifizierung auf der Basis dieser international bekannten und anerkannten Standards wird die Grundlage für die vertrauensvolle Zusammenarbeit zwischen unterschiedlichen Organisationen geschaffen. So wird es z. B. möglich, wechselseitig die Organisationssicherheit unter Geschäftspartnern einzuschätzen. Die Anwendung der Standards hilft Ihnen somit, einen objektiven Maßstab zu finden, die Situation der Informationssicherheit zu bewerten und kontinuierlich und systematisch zu verbessern. Nicht zuletzt können so auch die eigenen Anstrengungen zur Verbesserung der Informationssicherheit nach innen oder außen demonstriert werden. Auch sind z. B. konzerninterne Vergleiche möglich. Unabhängige Audits und eine Zertifizierung nach der Implementierung des Systems erbringen den objektiven Nachweis der normkonformen Implementierung. Viele Kunden haben sich schon das eine oder andere Lieferantenaudit erspart, weil sie auf eine ISO/IEC-27001-Zertifizierung verweisen konnten. Die folgende systematische Beschreibung des Informationssicherheits-Managementsystems nach ISO/IEC 27001 zeigt auch die für eine Zertifizierung notwendigen Schritte auf.

2 Entwicklung des Standards

Die ISO/IEC 27001:2013 basiert ursprünglich auf dem britischen Standard BS 7799-2:2002. Aufgrund der starken internationalen Nachfrage wurde der britische Standard durch die International Standards Organization (ISO) übernommen, mehrfach überarbeitet und im Oktober 2013 in der aktuellen Fassung veröffentlicht. Der Vorgänger, die ISO/IEC 27001:2005 war interessanterweise volle acht Jahre gültig, was sicher für den Standard spricht. Die jetzt vorliegende, jüngste Überarbeitung führte zu einigen wichtigen Änderungen. Zwar wurde die Informationssicherheit nicht neu erfunden; dennoch sind die Änderungen so mannigfaltig, dass es sich durchaus lohnt, einmal systematisch das Neuland zu erkunden.

Die ISO/IEC 27001 enthält in einem Anhang A einen Katalog von generischen Maßnahmen, die Sie für Ihr ISMS nach Bedarf auswählen können – die sog. Controls.

Historie

Wie die ISO/IEC 27001 ist auch die ISO/IEC 27002 im Oktober 2013 neu erschienen. Dieser „Leitfaden zum Management von Informationssicherheit” wurde im Jahre 1995 erstmals veröffentlicht, damals noch als BS 7799 Teil 1. Die BS 7799 Teil 2 mit dem Titel „Spezifikation für Managementsysteme für Informationssicherheit” folgte dann 1998. Beide Teile wurden in Großbritannien 1999 noch einmal überarbeitet, bevor der erste Teil im Dezember 2000 unverändert als ISO/IEC 17799 erschien. Im Juli 2007 erschien schließlich ein Corrigendum, das nichts anderes als die Umbenennung von ISO/IEC 17799 in ISO/IEC 27002 beinhaltete. Es hat sich also nur die Nummer geändert.

Wie die ISO/IEC 27001 ist auch die ISO/IEC 27002 im Oktober 2013 neu erschienen. Dieser „Leitfaden zum Management von Informationssicherheit” wurde im Jahre 1995 erstmals veröffentlicht, damals noch als BS 7799 Teil 1. Die BS 7799 Teil 2 mit dem Titel „Spezifikation für Managementsysteme für Informationssicherheit” folgte dann 1998. Beide Teile wurden in Großbritannien 1999 noch einmal überarbeitet, bevor der erste Teil im Dezember 2000 unverändert als ISO/IEC 17799 erschien. Im Juli 2007 erschien schließlich ein Corrigendum, das nichts anderes als die Umbenennung von ISO/IEC 17799 in ISO/IEC 27002 beinhaltete. Es hat sich also nur die Nummer geändert.

Im Oktober 2013 erschienen schließlich ISO/IEC 27001 und ISO/IEC 27002 in vollständig neu überarbeiteter Form.

Hier die vollständige Historie der Standards:

| • | Feb. 1995 – BS 7799-1 |

| • | Feb. 1998 – BS 7799-2 |

| • | Apr. 1999 – BS 7799-1:1999 und BS 7799-2:1999 |

| • | Dez. 2000 – ISO/IEC 17799:2000 |

| • | Sep. 2002 – BS 7799-2:2002 |

| • | Jun. 2005 – ISO/IEC 17799:2005 |

| • | Okt. 2005 – ISO/IEC 27001:2005 |

| • | Jul. 2007 – ISO/IEC 27002:2005 |

| • | Okt. 2013 – ISO/IEC 27001:2013 und ISO/IEC 27002:2013 |

Die Norm ISO/IEC 27001:2013 ist, als Managementsystem-Standard, mit anderen Managementsystem-Standards wie ISO 9001 und ISO 14001 weiter konsequent harmonisiert worden. Das inzwischen schon altehrwürdige Plan-Do-Check-Act-Modell (PDCA) wurde in der letzten Fassung zwar ausgemustert, es gibt aber eine äquivalente Struktur, so dass keine großen Anpassungen bei der Umsetzung erforderlich werden. Plan, Do, Check und Act wurden ersetzt durch „Planning”, „Operation”, „Performance Evaluation” und „Improvement”, also Planung, Betrieb, Überprüfung und Verbesserung des ISMS. Das klingt nun sehr ähnlich ...

Auf jeden Fall besteht so eine gute Möglichkeit, die verschiedenen Managementsysteme integriert umzusetzen. Auch eine kombinierte Auditierung ist möglich, um Kosten einzusparen.

Managementkapitel 4 bis 10

Hier die neue Struktur der Managementkapitel 4 bis 10:

Hier die neue Struktur der Managementkapitel 4 bis 10:

Kapitel 4 | Context of the organization/Kontext der Organisation |

Kapitel 5 | Leadership/Führung |

Kapitel 6 | Planning/Planung |

Kapitel 7 | Support/Unterstützung |

Kapitel 8 | Operation/Betrieb |

Kapitel 9 | Performance Evaluation/Leistungsauswertung |

Kapitel 10 | Improvement/Verbesserung |

Maßnahmen

Gut zu wissen: Die Maßnahmen des Anhangs A aus der ISO/IEC 27001 finden sich in gleicher Nummerierung auch in der ISO/IEC 27002. Damit kann man sehr einfach Zusatzinformationen zu einzelnen Themen erhalten (vgl. Abbildung 1).

Abb. 1: Die Struktur der Managementkapitel im Unternehmen

Gut zu wissen: Die Maßnahmen des Anhangs A aus der ISO/IEC 27001 finden sich in gleicher Nummerierung auch in der ISO/IEC 27002. Damit kann man sehr einfach Zusatzinformationen zu einzelnen Themen erhalten (vgl. Abbildung 1).

3 Zweck der ISO/IEC 27001

Ziel der ISO/IEC 27001 ist es, ein Informationssicherheits-Managementsystem (ISMS) aufzubauen und es in der Organisation als Teil der Managementprozesse zu verankern. Es finden sich hier keine detaillierten Maßnahmen, sondern übergreifende Anforderungen an Informationssicherheit, die diesen Maßnahmen zugrunde liegen. Maßnahmen zur Umsetzung des ISMS werden im Anhang A des Standards aufgeführt.

Weitere, detailliertere Maßnahmen stellen zum Beispiel auch die IT-Grundschutzstandards des BSI [3] bereit.

ISO/IEC 27002 Empfehlungen/ISO/IEC 27001 Anforderungen

Während die ISO/IEC 27002 allen verantwortlichen Personen Empfehlungen in Form eines Leitfadens zur Implementierung von Maßnahmen für ein ISMS gibt und damit eine gemeinsame Basis für die Entwicklung organisationsweiter Sicherheitsstandards darstellt, beschreibt die ISO/IEC 27001 die Anforderungen an die Umsetzung und Dokumentation eines ISMS. Aufgrund der im Standard vorgesehenen Zertifizierung haben Sie zusätzlich die Möglichkeit, Ihr ISMS einer unabhängigen Überprüfung der Implementierung nach vergleichbaren Kriterien zu unterziehen. Dazu werden Sicherheitsprozesse zum Planen, Umsetzen, Überprüfen und Verbessern eines ISMS gefordert, die in Ihrer Organisation zusammen mit konkreten Maßnahmen für die identifizierten Risiken umgesetzt werden sollen. Durch Zertifikate kann nicht zuletzt auch das Vertrauen in die Geschäftsbeziehungen zwischen Unternehmen wie auch nach außen am Markt gestärkt werden. Beide Standards behandeln also dasselbe Thema aus verschiedenen Perspektiven und unterstützen einander – wichtig ist die Unterscheidung zwischen dem empfehlenden Charakter der ISO/IEC 27002 und den hinsichtlich einer Zertifizierung bindenden Anforderungen der ISO/IEC 27001.

Während die ISO/IEC 27002 allen verantwortlichen Personen Empfehlungen in Form eines Leitfadens zur Implementierung von Maßnahmen für ein ISMS gibt und damit eine gemeinsame Basis für die Entwicklung organisationsweiter Sicherheitsstandards darstellt, beschreibt die ISO/IEC 27001 die Anforderungen an die Umsetzung und Dokumentation eines ISMS. Aufgrund der im Standard vorgesehenen Zertifizierung haben Sie zusätzlich die Möglichkeit, Ihr ISMS einer unabhängigen Überprüfung der Implementierung nach vergleichbaren Kriterien zu unterziehen. Dazu werden Sicherheitsprozesse zum Planen, Umsetzen, Überprüfen und Verbessern eines ISMS gefordert, die in Ihrer Organisation zusammen mit konkreten Maßnahmen für die identifizierten Risiken umgesetzt werden sollen. Durch Zertifikate kann nicht zuletzt auch das Vertrauen in die Geschäftsbeziehungen zwischen Unternehmen wie auch nach außen am Markt gestärkt werden. Beide Standards behandeln also dasselbe Thema aus verschiedenen Perspektiven und unterstützen einander – wichtig ist die Unterscheidung zwischen dem empfehlenden Charakter der ISO/IEC 27002 und den hinsichtlich einer Zertifizierung bindenden Anforderungen der ISO/IEC 27001.

Schutzwürdige Informationsarten

Die ISO/IEC 27001 und die ISO/IEC 27002 betrachten alle Informationen innerhalb eines Unternehmens, unabhängig von der Form, in der Informationen vorliegen, zum Beispiel

Die ISO/IEC 27001 und die ISO/IEC 27002 betrachten alle Informationen innerhalb eines Unternehmens, unabhängig von der Form, in der Informationen vorliegen, zum Beispiel

| • | gedruckt, |

| • | handgeschrieben, |

| • | elektronisch gespeichert, |

| • | per Post oder elektronisch versandt, |

| • | mittels Video oder verbal kommuniziert. |

Schutz von ...

Geschützt werden sollen die Vertraulichkeit, Verfügbarkeit und Integrität der Informationen, die für eine Organisation wichtig sind. Andere Kriterien, wie Authentizität, Zurechenbarkeit, Nicht-Abstreitbarkeit oder Verlässlichkeit, können Sie ebenfalls betrachten, müssen es aber nicht unbedingt. Die Ausprägung der Sicherheitsprozesse und die Angemessenheit der zu ergreifenden Schutzmaßnahmen orientieren sich dabei an Ihrem konkreten Schutzbedarf.

Geschützt werden sollen die Vertraulichkeit, Verfügbarkeit und Integrität der Informationen, die für eine Organisation wichtig sind. Andere Kriterien, wie Authentizität, Zurechenbarkeit, Nicht-Abstreitbarkeit oder Verlässlichkeit, können Sie ebenfalls betrachten, müssen es aber nicht unbedingt. Die Ausprägung der Sicherheitsprozesse und die Angemessenheit der zu ergreifenden Schutzmaßnahmen orientieren sich dabei an Ihrem konkreten Schutzbedarf.

4 Inhaltliche Forderungen an das ISMS

Dieser Abschnitt gibt einen Überblick über die normativen Anforderungen der ISO/IEC 27001. Er kann ebenso zur Vorbereitung auf eine Zertifizierung Ihres Informationssicherheitsmanagements dienen wie auch zur systematischen Unterstützung beim Versuch, das Sicherheitsniveau Ihrer Organisation anzuheben. Die ISO/IEC 27001 gibt Ihnen eine Anleitung

| Anleitung | |

| • | zur Planung, |

| • | zur Implementierung, |

| • | für den Betrieb des ISMS, |

| • | zur Überprüfung und |

| • | zur Verbesserung |

Ihres ISMS im Zusammenhang mit den allumfassenden Geschäftsrisiken Ihrer Organisation.

ISMS soll angemessen sein

Die konkrete Ausprägung, also auch der Umfang eines ISMS, soll sich an den Anforderungen des konkreten Unternehmens orientieren. Das ISMS soll angemessen sein. Was für ein kleines Unternehmen vielleicht genügt, kann für ein größeres zu wenig sein – und umgekehrt.

Die konkrete Ausprägung, also auch der Umfang eines ISMS, soll sich an den Anforderungen des konkreten Unternehmens orientieren. Das ISMS soll angemessen sein. Was für ein kleines Unternehmen vielleicht genügt, kann für ein größeres zu wenig sein – und umgekehrt.

4.1 Kontext der Organisation

Relevante Aspekte ermitteln

Die Organisation soll zunächst einmal externe und interne Aspekte bestimmen, die relevant für ihre geschäftliche Tätigkeit sind und einen Einfluss auf die mit dem ISMS angestrebten Sicherheitsziele haben. Darüber hinaus ist es wichtig, die Bedürfnisse und Erwartungen sog. „interessierter Parteien”, d. h. externer Partner oder Organisationen, zu kennen. Sind diese bekannt, können im nächsten Schritt deren Anforderungen an die Informationssicherheit festgestellt und im ISMS berücksichtigt werden. Dabei darf man nicht die jeweiligen gesetzlichen oder behördlichen Anforderungen vergessen!

Die Organisation soll zunächst einmal externe und interne Aspekte bestimmen, die relevant für ihre geschäftliche Tätigkeit sind und einen Einfluss auf die mit dem ISMS angestrebten Sicherheitsziele haben. Darüber hinaus ist es wichtig, die Bedürfnisse und Erwartungen sog. „interessierter Parteien”, d. h. externer Partner oder Organisationen, zu kennen. Sind diese bekannt, können im nächsten Schritt deren Anforderungen an die Informationssicherheit festgestellt und im ISMS berücksichtigt werden. Dabei darf man nicht die jeweiligen gesetzlichen oder behördlichen Anforderungen vergessen!

Scope

Nun kommen wir zum Geltungsbereich, auch Scope genannt. Dabei kommt es darauf an, den Anwendbarkeitsbereich des ISMS festzulegen und gegen andere Bereiche der Organisation abzugrenzen. Jedoch sind auch Abhängigkeiten und Schnittstellen nach außen zu berücksichtigen.

Nun kommen wir zum Geltungsbereich, auch Scope genannt. Dabei kommt es darauf an, den Anwendbarkeitsbereich des ISMS festzulegen und gegen andere Bereiche der Organisation abzugrenzen. Jedoch sind auch Abhängigkeiten und Schnittstellen nach außen zu berücksichtigen.

Wichtig!

Der Geltungsbereich muss dokumentiert vorliegen.

Der Geltungsbereich muss dokumentiert vorliegen.

Letztlich soll die Organisation ein Managementsystem etablieren, das implementiert, ständig betreut und kontinuierlich verbessert wird.

4.2 Führung

Rolle des Top-Managements

Auch in der aktuellen Version der ISO/IEC 27001 kommt dem Thema Managementunterstützung die nötige Bedeutung zu. Das oberste Management/die oberste Leitung (Top-Management) soll die führende Rolle beim Betrieb eines ISMS übernehmen und sichtbar demonstrieren. Es soll dafür sorgen, dass die Informationssicherheitspolitik und die Informationssicherheitsziele festgelegt sind und zur Ausrichtung des Unternehmens passen.

Auch in der aktuellen Version der ISO/IEC 27001 kommt dem Thema Managementunterstützung die nötige Bedeutung zu. Das oberste Management/die oberste Leitung (Top-Management) soll die führende Rolle beim Betrieb eines ISMS übernehmen und sichtbar demonstrieren. Es soll dafür sorgen, dass die Informationssicherheitspolitik und die Informationssicherheitsziele festgelegt sind und zur Ausrichtung des Unternehmens passen.

Integration

Außerdem sollen ISMS-Anforderungen in die internen Prozesse der Organisation integriert sein. Da ein ISMS Ressourcen erfordert, müssen diese vom Top-Management in angemessener Höhe bereitgestellt werden.

Außerdem sollen ISMS-Anforderungen in die internen Prozesse der Organisation integriert sein. Da ein ISMS Ressourcen erfordert, müssen diese vom Top-Management in angemessener Höhe bereitgestellt werden.

Kommunikation

Das Top-Management soll auch die Wichtigkeit des Informationssicherheitsmanagements und das Erfordernis, mit den Anforderungen konform zu sein, in deutlicher Form kommunizieren.

Das Top-Management soll auch die Wichtigkeit des Informationssicherheitsmanagements und das Erfordernis, mit den Anforderungen konform zu sein, in deutlicher Form kommunizieren.

Umsetzung

Das Top-Management soll auch dafür sorgen, dass die angestrebten Ziele erreicht werden. Die handelnden Personen sollen dabei zielführend angeleitet und unterstützt werden. Auch die kontinuierliche Verbesserung des ISMS soll von der Leitung gefördert werden.

Das Top-Management soll auch dafür sorgen, dass die angestrebten Ziele erreicht werden. Die handelnden Personen sollen dabei zielführend angeleitet und unterstützt werden. Auch die kontinuierliche Verbesserung des ISMS soll von der Leitung gefördert werden.

Andere, für die Informationssicherheit relevante Managementrollen sollen ebenfalls unterstützt werden, damit diese in ihren jeweiligen Bereichen den notwendigen „Respekt” erfahren.

Sicherheitspolitik/ISMS-Policy

Das Top-Management soll auch eine Sicherheitspolitik etablieren, die angemessen ist in Bezug auf die Unternehmensziele. Darin sollen auch die Sicherheitsziele ausgedrückt werden oder zumindest ein angemessener Rahmen für diese Ziele. Ein Bekenntnis, diese Ziele zu erreichen und das ISMS kontinuierlich zu verbessern, soll ebenfalls dort dokumentiert sein.

Das Top-Management soll auch eine Sicherheitspolitik etablieren, die angemessen ist in Bezug auf die Unternehmensziele. Darin sollen auch die Sicherheitsziele ausgedrückt werden oder zumindest ein angemessener Rahmen für diese Ziele. Ein Bekenntnis, diese Ziele zu erreichen und das ISMS kontinuierlich zu verbessern, soll ebenfalls dort dokumentiert sein.

Wichtig ist, dass die Informationssicherheitspolitik jedem Mitarbeiter dokumentiert zugänglich ist und dass sie im Unternehmen aktiv bekannt gemacht wurde. Wo sinnvoll und angemessen, soll sie auch anderen, sog. „interessierten Parteien” außerhalb des Unternehmens zur Verfügung gestellt werden.

Rollen und Verantwortlichkeiten für Informationssicherheit sollen vom Top-Management zugewiesen werden und in der Organisation bekannt gemacht werden.

4.3 Planung

Auch Chancen vermitteln

Nachdem wir die eigenen Anforderungen und die der sog. interessierten Parteien kennen, müssen wir uns nun der Ermittlung von Risiken und Chancen zuwenden (in den Vorgängerversionen des Standards war hier lediglich von Risiken die Rede!). Ziel ist auch hier, die angestrebten Ergebnisse des ISMS zu erreichen, unerwünschten Effekten vorzubeugen oder diese zu reduzieren sowie eine kontinuierliche Verbesserung zu erzielen.

Nachdem wir die eigenen Anforderungen und die der sog. interessierten Parteien kennen, müssen wir uns nun der Ermittlung von Risiken und Chancen zuwenden (in den Vorgängerversionen des Standards war hier lediglich von Risiken die Rede!). Ziel ist auch hier, die angestrebten Ergebnisse des ISMS zu erreichen, unerwünschten Effekten vorzubeugen oder diese zu reduzieren sowie eine kontinuierliche Verbesserung zu erzielen.

Risiken, die diese Ziele gefährden, sollen durch die Organisation erkannt und behandelt werden. Aktivitäten zur Behandlung dieser Risiken sollen Eingang in das ISMS finden. Dabei soll auch geplant werden, wie die Wirksamkeit der Aktivitäten bewertet werden kann.

Risiken identifizieren

Es soll ein Risikoeinschätzungsprozess definiert werden, in dem die Kriterien für eine mögliche Akzeptanz von Risiken dokumentiert sind und auch Kriterien für die Risikoanalyse, so dass die Wiederholung der Anwendung einer Risikoanalyse vergleichbare Ergebnisse liefert.

Es soll ein Risikoeinschätzungsprozess definiert werden, in dem die Kriterien für eine mögliche Akzeptanz von Risiken dokumentiert sind und auch Kriterien für die Risikoanalyse, so dass die Wiederholung der Anwendung einer Risikoanalyse vergleichbare Ergebnisse liefert.

Risikoeigentümer

Der Risikoeinschätzungsprozess oder auch die Risikoanalyse wird, kaum definiert, auch schon angewendet. D. h., es werden nun Risiken identifiziert, die zu einem Verlust von Vertraulichkeit, Verfügbarkeit oder Integrität führen könnten. Dabei wird zunächst einmal der sog. „Risikoeigentümer” festgestellt, derjenige also, der für die Behandlung eines bestimmten Risikos zuständig ist.

Der Risikoeinschätzungsprozess oder auch die Risikoanalyse wird, kaum definiert, auch schon angewendet. D. h., es werden nun Risiken identifiziert, die zu einem Verlust von Vertraulichkeit, Verfügbarkeit oder Integrität führen könnten. Dabei wird zunächst einmal der sog. „Risikoeigentümer” festgestellt, derjenige also, der für die Behandlung eines bestimmten Risikos zuständig ist.

Eintrittswahrscheinlichkeit/Schadensausmaß

Damit sind die Risiken zwar identifiziert, es fehlen aber noch die Aussagen zur Eintrittswahrscheinlichkeit sowie zur Höhe eines möglicherweise eintretenden Schadens für die Organisation. Hier steckt eine der inhaltlichen Herausforderungen der Risikoanalyse; denn was sich hier so einfach liest, ist in Wirklichkeit eine Aufgabe, die ein hohes Maß an Einfühlungsvermögen in die Geschäftsprozesse erfordert und viel Erfahrung und profunde Kenntnisse im Umgang mit Informationssicherheit und IT-Infrastruktur voraussetzt. Sind hierfür die Voraussetzungen gegeben, kann die Höhe eines Risikos für Ihre Organisation erstmals eingeschätzt werden. Das schafft die Grundlage für eine Klassifizierung der Risiken und auch für die Entscheidung, wie Ihre Organisation mit den Risiken weiter verfahren will.

Damit sind die Risiken zwar identifiziert, es fehlen aber noch die Aussagen zur Eintrittswahrscheinlichkeit sowie zur Höhe eines möglicherweise eintretenden Schadens für die Organisation. Hier steckt eine der inhaltlichen Herausforderungen der Risikoanalyse; denn was sich hier so einfach liest, ist in Wirklichkeit eine Aufgabe, die ein hohes Maß an Einfühlungsvermögen in die Geschäftsprozesse erfordert und viel Erfahrung und profunde Kenntnisse im Umgang mit Informationssicherheit und IT-Infrastruktur voraussetzt. Sind hierfür die Voraussetzungen gegeben, kann die Höhe eines Risikos für Ihre Organisation erstmals eingeschätzt werden. Das schafft die Grundlage für eine Klassifizierung der Risiken und auch für die Entscheidung, wie Ihre Organisation mit den Risiken weiter verfahren will.

Erkannte Risiken werden schließlich noch hinsichtlich ihrer Bedeutung priorisiert.

Wichtig!

Der hier beschriebene Umgang mit Risiken muss natürlich dokumentiert werden. Auch die Auditoren werden danach fragen.

Der hier beschriebene Umgang mit Risiken muss natürlich dokumentiert werden. Auch die Auditoren werden danach fragen.

Regelmäßig prüfen und aktualisieren

Die Resultate der Risikoanalyse müssen Sie in regelmäßigen, definierten und dokumentierten Abständen überprüfen und aktualisieren, genauso wie die Kriterien zur Risikoakzeptanz und die verbliebenen Restrisiken. Viele verschiedene Änderungen können dies beeinflussen, so zum Beispiel

Die Resultate der Risikoanalyse müssen Sie in regelmäßigen, definierten und dokumentierten Abständen überprüfen und aktualisieren, genauso wie die Kriterien zur Risikoakzeptanz und die verbliebenen Restrisiken. Viele verschiedene Änderungen können dies beeinflussen, so zum Beispiel

| • | organisatorische Änderungen, |

| • | technische Änderungen, |

| • | Änderungen in den Bedrohungen oder neue Schwachstellen, |

| • | Änderungen in der Wirksamkeit von Maßnahmen, |

| • | Änderung von Organisationszielen und |

| • | Änderung von Geschäftsprozessen. |

Risiken behandeln

Dem Autor sind Unternehmen bekannt, die methodisch sauber und ohne Tadel eine anspruchsvolle Risikoanalyse erarbeitet haben. Diese wanderte dann aber in den Schrank und das war's ... Schade drum, denn natürlich genügt es nicht, die Risiken zu identifizieren, man muss sie auch angemessen behandeln.

Dem Autor sind Unternehmen bekannt, die methodisch sauber und ohne Tadel eine anspruchsvolle Risikoanalyse erarbeitet haben. Diese wanderte dann aber in den Schrank und das war's ... Schade drum, denn natürlich genügt es nicht, die Risiken zu identifizieren, man muss sie auch angemessen behandeln.

Optionen zur Risikobehandlung

Nachdem Sie die Risiken identifiziert und bewertet haben, muss Ihre Organisation entscheiden, welche der Optionen zur Risikobehandlung oder welche Kombination von Optionen geeignet ist. Dazu gehören die Anwendung angemessener Maßnahmen (Controls), die wissentliche und objektive Akzeptanz von Risiken, die Risikovermeidung und die Übertragung von Risiken auf Dritte, wie z. B. Versicherer oder Zulieferer.

Nachdem Sie die Risiken identifiziert und bewertet haben, muss Ihre Organisation entscheiden, welche der Optionen zur Risikobehandlung oder welche Kombination von Optionen geeignet ist. Dazu gehören die Anwendung angemessener Maßnahmen (Controls), die wissentliche und objektive Akzeptanz von Risiken, die Risikovermeidung und die Übertragung von Risiken auf Dritte, wie z. B. Versicherer oder Zulieferer.

Maßnahmen zur Risikobehandlung

Danach wählen Sie, entsprechend der gewählten Option, die geeigneten Maßnahmen zur Behandlung der Risiken aus. Neu ist in der aktuellen Fassung der ISO/IEC 27001, dass nun nicht mehr unflexibel auf den Anhang A verwiesen wird. Nein, es wird dem Unternehmen nahegelegt, auf beliebige Quellen von Maßnahmen zuzugreifen. Dennoch soll geprüft werden, ob sich im Anhang A nicht noch Maßnahmen (Controls) befinden, die sich anwenden lassen. Diese sollten natürlich nicht ausgelassen werden.

Danach wählen Sie, entsprechend der gewählten Option, die geeigneten Maßnahmen zur Behandlung der Risiken aus. Neu ist in der aktuellen Fassung der ISO/IEC 27001, dass nun nicht mehr unflexibel auf den Anhang A verwiesen wird. Nein, es wird dem Unternehmen nahegelegt, auf beliebige Quellen von Maßnahmen zuzugreifen. Dennoch soll geprüft werden, ob sich im Anhang A nicht noch Maßnahmen (Controls) befinden, die sich anwenden lassen. Diese sollten natürlich nicht ausgelassen werden.

Statement of Applicability

Als Nächstes wird nun ein sog. „Statement of Applicability” oder auch eine „Erklärung zur Anwendbarkeit” erarbeitet. In diesem Dokument werden die anwendbaren Maßnahmen (Controls), ob sie nun aus dem Anhang A oder einer anderen Quelle stammen, aufgelistet. Für die Maßnahmen aus dem Anhang A muss jeweils vermerkt werden, ob sie anwendbar sind. Wenn nicht, muss eine Begründung für den Ausschluss gegeben werden. Bei den Maßnahmen aus anderer Quelle ist dagegen zu dokumentieren, warum sie ausgewählt wurden.

Als Nächstes wird nun ein sog. „Statement of Applicability” oder auch eine „Erklärung zur Anwendbarkeit” erarbeitet. In diesem Dokument werden die anwendbaren Maßnahmen (Controls), ob sie nun aus dem Anhang A oder einer anderen Quelle stammen, aufgelistet. Für die Maßnahmen aus dem Anhang A muss jeweils vermerkt werden, ob sie anwendbar sind. Wenn nicht, muss eine Begründung für den Ausschluss gegeben werden. Bei den Maßnahmen aus anderer Quelle ist dagegen zu dokumentieren, warum sie ausgewählt wurden.

Risikobehandlungsplan

All das wird in einem Risikobehandlungsplan dokumentiert. Dieser Behandlungsplan wird dann mit dem Risikoeigentümer abgestimmt und vereinbart. Dabei werden auch akzeptierte Restrisiken dokumentiert.

All das wird in einem Risikobehandlungsplan dokumentiert. Dieser Behandlungsplan wird dann mit dem Risikoeigentümer abgestimmt und vereinbart. Dabei werden auch akzeptierte Restrisiken dokumentiert.

Neu ist auch der Verweis auf ISO 31000, der eine Anleitung für Risikoanalyse und -behandlung gibt.

Sicherheitsziele und wie Sie sie erreichen

Sicherheitsziele sollen zunächst einmal konsistent zu den Zielen in der Sicherheitspolitik sein. Klar ist aber auch, sie sollen messbar sein. Das ist schon wesentlich schwieriger, deshalb sagt der Standard dann auch „wenn praktikabel”. Wesentliche Eingangsgrößen sind auch die bereits bekannten Sicherheitsanforderungen sowie die Risikoanalyse und der Risikobehandlungsplan.

Sicherheitsziele sollen zunächst einmal konsistent zu den Zielen in der Sicherheitspolitik sein. Klar ist aber auch, sie sollen messbar sein. Das ist schon wesentlich schwieriger, deshalb sagt der Standard dann auch „wenn praktikabel”. Wesentliche Eingangsgrößen sind auch die bereits bekannten Sicherheitsanforderungen sowie die Risikoanalyse und der Risikobehandlungsplan.

Wichtig ist natürlich auch hier wieder, dass die Sicherheitsziele den Beschäftigten gegenüber kommuniziert werden. Auch sind sie Gegenstand von Überprüfung und Änderungen.

Zu berücksichtigende Punkte

Wird dann die Erreichung der Ziele geplant, sollen folgende Punkte berücksichtigt werden:

Wird dann die Erreichung der Ziele geplant, sollen folgende Punkte berücksichtigt werden:

| • | Was ist zu tun? |

| • | Welche Ressourcen werden benötigt? |

| • | Wer ist verantwortlich? |

| • | Bis wann soll es fertig sein? |

| • | Und wie und von wem wird das Ergebnis überprüft? |

4.4 Unterstützung

Für den Aufbau und den angemessenen Betrieb des ISMS sollen selbstverständlich auch die benötigten Ressourcen zur Verfügung stehen.

Kompetenzen

Dabei geht es in erster Linie um die erforderlichen Kompetenzen. Wird hier gespart, ist das Scheitern des Projekts bereits vorprogrammiert. Es müssen aber auch zuerst einmal die Kompetenzen definiert werden, die für ihre jeweilige Aufgabe im Rahmen der Informationssicherheit benötigt werden. Sind diese dann bekannt, müssen sie durch angemessenes Training sowie hinreichende Ausbildung und Erfahrung sichergestellt werden. Wo erforderlich, muss auch über den zusätzlichen Erwerb von Know-how, z. B. durch Neueinstellung von Personal, nachgedacht werden.

Dabei geht es in erster Linie um die erforderlichen Kompetenzen. Wird hier gespart, ist das Scheitern des Projekts bereits vorprogrammiert. Es müssen aber auch zuerst einmal die Kompetenzen definiert werden, die für ihre jeweilige Aufgabe im Rahmen der Informationssicherheit benötigt werden. Sind diese dann bekannt, müssen sie durch angemessenes Training sowie hinreichende Ausbildung und Erfahrung sichergestellt werden. Wo erforderlich, muss auch über den zusätzlichen Erwerb von Know-how, z. B. durch Neueinstellung von Personal, nachgedacht werden.

Nachweise

Die Kompetenzen sollen nachgewiesen werden können, z. B. durch Schulungsnachweise und Teilnehmerlisten.

Die Kompetenzen sollen nachgewiesen werden können, z. B. durch Schulungsnachweise und Teilnehmerlisten.

Die verantwortlichen Mitarbeiter müssen sich in jedem Fall der Relevanz und Bedeutung ihrer Sicherheitstätigkeiten bewusst sein und nötigenfalls darauf hingewiesen werden. Auch muss ihnen klar sein, wie sie ihren Beitrag zum Erreichen der ISMS-Ziele leisten können.

Awareness

Wer unter der Kontrolle des Unternehmens arbeitet, soll die Sicherheitspolitik und die relevanten Regelungen kennen und seinen jeweiligen Beitrag zur Wirksamkeit des ISMS leisten. Dazu sollen diese Personen über die Konsequenzen Bescheid wissen, die drohen, wenn die Konformität zum ISMS nicht gewährleistet ist.

Wer unter der Kontrolle des Unternehmens arbeitet, soll die Sicherheitspolitik und die relevanten Regelungen kennen und seinen jeweiligen Beitrag zur Wirksamkeit des ISMS leisten. Dazu sollen diese Personen über die Konsequenzen Bescheid wissen, die drohen, wenn die Konformität zum ISMS nicht gewährleistet ist.

Kommunikation

Das Unternehmen soll bestimmen, in welcher Weise nach innen oder außen kommuniziert wird. D. h.:

Das Unternehmen soll bestimmen, in welcher Weise nach innen oder außen kommuniziert wird. D. h.:

| • | Was wird kommuniziert? |

| • | Wann wird kommuniziert? |

| • | Mit wem wird kommuniziert? |

| • | Wer kommuniziert? |

| • | Verfahren, mittels deren die Kommunikation erfolgen soll, sind festzulegen. |

Dokumentierte Information

Sicher haben Sie bereits bemerkt, dass es ohne Dokumentation nicht geht. Das ist richtig und leider nicht zu ändern. Es hat aber auch Vorteile, denn ohne Dokumentation könnten wir nicht nachweisen, was wir bereits erreicht haben. Und die Auditoren wollen es auch sehen!

Sicher haben Sie bereits bemerkt, dass es ohne Dokumentation nicht geht. Das ist richtig und leider nicht zu ändern. Es hat aber auch Vorteile, denn ohne Dokumentation könnten wir nicht nachweisen, was wir bereits erreicht haben. Und die Auditoren wollen es auch sehen!

Was aber ist zu dokumentieren? Zum einen gibt es Anforderungen, die direkt aus der ISO/IEC 27001 folgen. Daneben gelten aber noch die Anforderungen an Dokumentation, die sich aus unserem eigenen ISMS ergeben, wie z. B. Besucherbücher, Schulungsnachweise, Wartungsprotokolle etc.

Der Umfang einer Dokumentation kann sich je nach Größe, Art und Komplexität der Organisation unterscheiden.

Mindestdokumentation

War in der letzten Version des Standards die mindestens vorzulegende Dokumentation noch bequem in einem Kapitel (4.3.1) zusammengefasst, muss man in der aktuellen Fassung selbst suchen. Dafür gibt es aber an entsprechender Stelle unmissverständliche Anweisungen. Die Tabelle 1 nimmt Ihnen die Suche ab.

War in der letzten Version des Standards die mindestens vorzulegende Dokumentation noch bequem in einem Kapitel (4.3.1) zusammengefasst, muss man in der aktuellen Fassung selbst suchen. Dafür gibt es aber an entsprechender Stelle unmissverständliche Anweisungen. Die Tabelle 1 nimmt Ihnen die Suche ab.

Tabelle 1: Mindestdokumentation für Ihr ISMS

Normkapitel | Dokument |

|---|---|

4.3 | Geltungsbereich des ISMS |

5.2 | Informationssicherheitspolitik |

6.1.2 | Prozess der Einschätzung von Informationssicherheitsrisiken (Risikoanalyse) |

6.1.3 | Prozess der Behandlung von Informationssicherheitsrisiken (Risikobehandlungsplan) |

6.1.3d) | Erklärung zur Anwendbarkeit (Statement of Applicability, SoA) |

4.3 | Geltungsbereich des ISMS |

6.2 | Informationssicherheitsziele |

7.2d) | Nachweis der Kompetenz |

7.5.1b) | Dokumentierte, von der Organisation festgelegte Informationen, soweit für die Wirksamkeit des ISMS erforderlich |

8.1 | Operative Planung und Kontrolle |

8.2 | Ergebnisse der Risikoanalyse |

8.3 | Ergebnisse der Risikobehandlung |

9.1 | Nachweis der Ergebnisse von Überwachung und Messung der Wirksamkeit |

9.2 g) | Nachweis des Auditprogramms und der Auditergebnisse (Interne Audits) |

9.3 | Nachweis der Ergebnisse des Management Review |

10.1f) | Nachweis über die Eigenschaften der Abweichungen und Folgeaktivitäten |

10.1 g) | Nachweis über die Ergebnisse von Korrekturmaßnahmen |

Dokumentenmanagement

Alle Dokumente sollen identifizierbar und beschrieben sein (Titel, Datum, Autor und ggf. Referenznummer). Es soll ein Prozess zur Überprüfung und Freigabe sowie Versionierung und Widerruf von Dokumenten eingerichtet sein.

Alle Dokumente sollen identifizierbar und beschrieben sein (Titel, Datum, Autor und ggf. Referenznummer). Es soll ein Prozess zur Überprüfung und Freigabe sowie Versionierung und Widerruf von Dokumenten eingerichtet sein.

Dokumente sollen verfügbar und passend für ihren Zweck sein. Außerdem sollen sie angemessen gegen Verfälschung geschützt sein und entsprechend dem Grad ihrer Vertraulichkeit behandelt werden.

4.5 Betrieb

Dokumentierte Prozesse sollen helfen, unsere Sicherheitsanforderungen zu erreichen. Diese sollen geplant, umgesetzt und überprüft werden. Das gilt auch für die Umsetzung von identifizierten Maßnahmen und die Erreichung von Sicherheitszielen.

Achtung!

Die Organisation soll nachweisen, dass diese Prozesse wie erwartet funktionieren. Hier muss man sich jeweils überlegen, in welcher Form diese Nachweise erbracht werden können. Also müssen Sie schon beim Prozessdesign darauf achten!

Die Organisation soll nachweisen, dass diese Prozesse wie erwartet funktionieren. Hier muss man sich jeweils überlegen, in welcher Form diese Nachweise erbracht werden können. Also müssen Sie schon beim Prozessdesign darauf achten!

All dies gilt auch für outgesourcte Prozesse, soweit möglich und sinnvoll.

4.6 Leistungsauswertung

Überwachung, Messung, Analyse und Auswertung

Zur Überprüfung der Wirksamkeit des ISMS sollen Sie regelmäßig sicherstellen, dass kein Verstoß gegen die Sicherheitsziele oder Anforderungen des Standards vorliegt. Hierbei dürfen Sie nicht vergessen zu hinterfragen, ob Risiken und Maßnahmen noch angemessen ausgewählt sind. In Ihrer Auswertung sind interne und externe Audits, Sicherheitsvorfälle, Vorschläge und Feedback aller interessierten Parteien angemessen zu berücksichtigen.

Zur Überprüfung der Wirksamkeit des ISMS sollen Sie regelmäßig sicherstellen, dass kein Verstoß gegen die Sicherheitsziele oder Anforderungen des Standards vorliegt. Hierbei dürfen Sie nicht vergessen zu hinterfragen, ob Risiken und Maßnahmen noch angemessen ausgewählt sind. In Ihrer Auswertung sind interne und externe Audits, Sicherheitsvorfälle, Vorschläge und Feedback aller interessierten Parteien angemessen zu berücksichtigen.

Niveau und Wirksamkeit

Das Niveau der Informationssicherheit und die Wirksamkeit des ISMS sollen also regelmäßig überprüft werden. Dazu muss erst einmal festgelegt werden, was genau Gegenstand einer Überwachung und/oder Messung sein soll. Soweit anwendbar, sollen auch die Methoden hierzu festgelegt werden. Festgelegt werden sollen auch die Zeitpunkte der Überprüfung. Weniger als einmal pro Jahr sollte es aber nicht sein, da sonst keine Nachweise bei jährlich durchgeführten Zertifizierungsaudits vorgelegt werden können.

Das Niveau der Informationssicherheit und die Wirksamkeit des ISMS sollen also regelmäßig überprüft werden. Dazu muss erst einmal festgelegt werden, was genau Gegenstand einer Überwachung und/oder Messung sein soll. Soweit anwendbar, sollen auch die Methoden hierzu festgelegt werden. Festgelegt werden sollen auch die Zeitpunkte der Überprüfung. Weniger als einmal pro Jahr sollte es aber nicht sein, da sonst keine Nachweise bei jährlich durchgeführten Zertifizierungsaudits vorgelegt werden können.

Feststehen soll auch, wer prüft und wann die Ergebnisse der Prüfungen ausgewertet werden sollen.

Das erreichte Sicherheitsniveau sollen Sie überprüfen, indem Sie in regelmäßigen Intervallen interne Audits vorsehen. Mindestens einmal im Jahr soll auch ein Management Review des ISMS vorgenommen werden. Damit stellen Sie sicher, dass der Anwendungsbereich des ISMS noch adäquat ist und die notwendigen Prozesse zur ständigen Verbesserung angewendet werden. Aktivitäten und Ereignisse, die einen Einfluss auf die Wirksamkeit oder Performance des ISMS haben könnten, müssen Sie aufzeichnen und die Sicherheitspläne und Dokumentationen in Anbetracht der Resultate des Überwachungsprozesses aktualisieren.

Interne Audits

Auch in der aktuellen Version der ISO/IEC 27001 ist das Thema „Interne Audits” ein sehr wichtiges. Wie bereits zuvor müssen auch jetzt interne Audits durchgeführt und dokumentiert werden. Dabei soll die Konformität zu den Anforderungen der ISO/IEC 27001 genauso festgestellt werden wie auch die Konformität zu den unternehmenseigenen Regelungen aus dem ISMS.

Auch in der aktuellen Version der ISO/IEC 27001 ist das Thema „Interne Audits” ein sehr wichtiges. Wie bereits zuvor müssen auch jetzt interne Audits durchgeführt und dokumentiert werden. Dabei soll die Konformität zu den Anforderungen der ISO/IEC 27001 genauso festgestellt werden wie auch die Konformität zu den unternehmenseigenen Regelungen aus dem ISMS.

Auditprogramm

Für die Dokumentation interner Audits muss ein Auditprogramm geplant und umgesetzt werden. Darin sollen Häufigkeit, Methoden und Verantwortlichkeiten geregelt sein sowie weitere Anforderungen und die Berichterstellung. Das Auditprogramm soll sich an der Wichtigkeit von Prozessen orientieren und auch Ergebnisse vorhergehender Audits berücksichtigen.

Für die Dokumentation interner Audits muss ein Auditprogramm geplant und umgesetzt werden. Darin sollen Häufigkeit, Methoden und Verantwortlichkeiten geregelt sein sowie weitere Anforderungen und die Berichterstellung. Das Auditprogramm soll sich an der Wichtigkeit von Prozessen orientieren und auch Ergebnisse vorhergehender Audits berücksichtigen.

Für das einzelne Audit ist Folgendes zu tun:

| • | Festlegung des Geltungsbereichs und der Prüfgrundlage |

| • | Auswahl objektiver und unparteiischer Auditoren |

| • | Sicherstellen, dass die Auditergebnisse dem Top-Management berichtet werden |

| • | Sicherstellen, dass alles dokumentiert wird und als Nachweis verwendet werden kann |

Keine Selbstprüfung

Die Auswahl objektiver und unparteiischer Auditoren gewährleistet, dass niemand in die Verlegenheit gerät, seine eigene Arbeit zu prüfen. Die Verantwortlichkeiten und Anforderungen im Zusammenhang mit der Planung und Durchführung von internen Audits sowie den Auditberichten und Aufzeichnungen müssen wiederum definiert und dokumentiert werden.

Die Auswahl objektiver und unparteiischer Auditoren gewährleistet, dass niemand in die Verlegenheit gerät, seine eigene Arbeit zu prüfen. Die Verantwortlichkeiten und Anforderungen im Zusammenhang mit der Planung und Durchführung von internen Audits sowie den Auditberichten und Aufzeichnungen müssen wiederum definiert und dokumentiert werden.

Management Review

Auch das Management Review ist in der aktuellen Version des Standards enthalten, wenn auch gegenüber der vorangegangenen etwas abgeändert. Nach wie vor soll es in geplanten Intervallen stattfinden.

Auch das Management Review ist in der aktuellen Version des Standards enthalten, wenn auch gegenüber der vorangegangenen etwas abgeändert. Nach wie vor soll es in geplanten Intervallen stattfinden.

Bei jedem Management Review sind in Betracht zu ziehen

| • | der Stand der Maßnahmenumsetzung aus dem vorherigen Management Review, | ||||||||

| • | Änderungen von internen oder externen Themen mit Relevanz für das ISMS, | ||||||||

| • | Feedback zur Leistungsfähigkeit unter Berücksichtigung von Trends, wie z. B.

| ||||||||

| • | Feedback interessierter Parteien, | ||||||||

| • | Resultate der Risikoanalyse und der Stand des Risikobehandlungsplans und | ||||||||

| • | Möglichkeiten zur Verbesserung. |

Wichtig!

Das Ergebnis des Management Review soll Entscheidungen des Top-Managements über Möglichkeiten zur Verbesserung oder evtl. notwendige Änderungen enthalten.

Das Ergebnis des Management Review soll Entscheidungen des Top-Managements über Möglichkeiten zur Verbesserung oder evtl. notwendige Änderungen enthalten.

Selbstverständlich muss auch dies alles dokumentiert werden!

4.7 Verbesserung

Abweichungen und Korrekturmaßnahmen

Wenn eine Abweichung auftritt, also ein Verstoß gegen eine Anforderung, dann soll das Unternehmen einerseits sofort reagieren und dann die Folgen der Abweichung angemessen behandeln. Wird festgestellt, dass es Ursachen für die Abweichung gibt, die man beseitigen kann und möchte, sollen wirksame und angemessene Maßnahmen ergriffen werden. Die Wirksamkeit solcher Maßnahmen ist zu überprüfen. Wenn nötig, ist auch das ISMS entsprechend zu überarbeiten.

Wenn eine Abweichung auftritt, also ein Verstoß gegen eine Anforderung, dann soll das Unternehmen einerseits sofort reagieren und dann die Folgen der Abweichung angemessen behandeln. Wird festgestellt, dass es Ursachen für die Abweichung gibt, die man beseitigen kann und möchte, sollen wirksame und angemessene Maßnahmen ergriffen werden. Die Wirksamkeit solcher Maßnahmen ist zu überprüfen. Wenn nötig, ist auch das ISMS entsprechend zu überarbeiten.

Auch hier gilt: Alles dokumentieren!

Kontinuierliche Verbesserung

Das Unternehmen soll Eignung, Angemessenheit und Wirksamkeit des ISMS fortlaufend verbessern. Entsprechende Nachweise sollte man ebenfalls aus der Schublade ziehen können.

Das Unternehmen soll Eignung, Angemessenheit und Wirksamkeit des ISMS fortlaufend verbessern. Entsprechende Nachweise sollte man ebenfalls aus der Schublade ziehen können.

Verbesserungen, die Sie erkennen, müssen auch Eingang in das ISMS finden. Die korrigierenden und präventiven Maßnahmen müssen Sie ständig überprüfen; hierbei ist die angemessene Anwendung zu hinterfragen. Erfahrungen, die Sie aus Sicherheitsvorfällen, aus eigenen Fehlern oder den Fehlern anderer („Lessons learned”) ziehen, müssen Sie hierbei ebenso berücksichtigen. Die Ergebnisse sollen schließlich kommuniziert und mit allen interessierten Parteien abgestimmt werden. Nicht zuletzt müssen Sie auch überprüfen, dass die Verbesserungen ihre beabsichtigten Ziele tatsächlich erreichen.

4.8 Maßnahmenziele und Maßnahmen

Control Objectives und Controls

Im Anhang A „Reference control objectives and controls” der ISO/IEC 27001 befinden sich Maßnahmenziele und Maßnahmen (hier in der normativen Ausführung), die mit mehr Details, Implementierungshinweisen und in empfehlendem Charakter auch in der ISO/IEC 27002 enthalten sind. Im Original heißen sie „Control Objectives” und „Controls”. Der Zusammenhang zwischen den im Anhang A der ISO/IEC 27001 aufgelisteten Maßnahmen und den detaillierteren Erläuterungen in der ISO/IEC 27002 lässt sich sofort herstellen – die Nummer im Anhang A entspricht der Nummer der Maßnahme in ISO/IEC 27002.

Im Anhang A „Reference control objectives and controls” der ISO/IEC 27001 befinden sich Maßnahmenziele und Maßnahmen (hier in der normativen Ausführung), die mit mehr Details, Implementierungshinweisen und in empfehlendem Charakter auch in der ISO/IEC 27002 enthalten sind. Im Original heißen sie „Control Objectives” und „Controls”. Der Zusammenhang zwischen den im Anhang A der ISO/IEC 27001 aufgelisteten Maßnahmen und den detaillierteren Erläuterungen in der ISO/IEC 27002 lässt sich sofort herstellen – die Nummer im Anhang A entspricht der Nummer der Maßnahme in ISO/IEC 27002.

Grundlegende Anforderungen an den IS-Prozess

Wie anfangs bereits erwähnt, stellen diese Maßnahmen keine vollständige Sammlung dar. Sie decken die Grundanforderungen an einen systematischen Informationssicherheitsprozess sehr gut ab und sind gerade wegen ihrer Darstellung ohne technische Details passend für praktisch alle Organisationen und recht resistent gegen technologische Veränderungen. Das ist angesichts der rasanten Entwicklung der IT-Technologie keine unsympathische Eigenschaft. Andere Maßnahmen oder Maßnahmen mit mehr Details und/oder technischen Schwerpunkten können und sollen jederzeit ergänzend ausgewählt werden. Die im Anhang A der ISO/IEC 27001 zusammengefassten Maßnahmen können ausgewählt werden, um die zugeordneten Maßnahmenziele zu erreichen.

Abb. 2: Neue Struktur des Anhangs A, ISO/IEC 27001

Wie anfangs bereits erwähnt, stellen diese Maßnahmen keine vollständige Sammlung dar. Sie decken die Grundanforderungen an einen systematischen Informationssicherheitsprozess sehr gut ab und sind gerade wegen ihrer Darstellung ohne technische Details passend für praktisch alle Organisationen und recht resistent gegen technologische Veränderungen. Das ist angesichts der rasanten Entwicklung der IT-Technologie keine unsympathische Eigenschaft. Andere Maßnahmen oder Maßnahmen mit mehr Details und/oder technischen Schwerpunkten können und sollen jederzeit ergänzend ausgewählt werden. Die im Anhang A der ISO/IEC 27001 zusammengefassten Maßnahmen können ausgewählt werden, um die zugeordneten Maßnahmenziele zu erreichen.

Anpassungen

Mit der letzten Überarbeitung des Standards wurde die Zahl der Controls von 133 auf 114 verringert. Dabei ist auch die Struktur des Anhangs A etwas verändert worden, in den zusätzliche Kapitel Eingang gefunden haben (s. Abbildung 2). Insgesamt hat man eine bessere Lesbarkeit angestrebt. Die Anforderungen an das Changemanagement wurden intensiviert. Auch das Thema „Entwicklung” tritt stärker in den Vordergrund. Ein neues Kapitel „Supplier” wendet sich dem Umgang mit Dritten zu, was bisher über mehrere Kapitel verteilt war.

Mit der letzten Überarbeitung des Standards wurde die Zahl der Controls von 133 auf 114 verringert. Dabei ist auch die Struktur des Anhangs A etwas verändert worden, in den zusätzliche Kapitel Eingang gefunden haben (s. Abbildung 2). Insgesamt hat man eine bessere Lesbarkeit angestrebt. Die Anforderungen an das Changemanagement wurden intensiviert. Auch das Thema „Entwicklung” tritt stärker in den Vordergrund. Ein neues Kapitel „Supplier” wendet sich dem Umgang mit Dritten zu, was bisher über mehrere Kapitel verteilt war.

Acht zusätzliche Controls

Acht zusätzliche Controls betreffen folgende Themen:

Acht zusätzliche Controls betreffen folgende Themen:

| • | Sicherheit im Projektmanagement |

| • | Softwareinstallation des Users |

| • | Sicherheit in öffentlichen Netzwerken, Richtlinien zur Sicherheit von Entwicklungen |

| • | Sicherheit bei der Entwicklung von Systemen |

| • | Sicherheitstests von Entwicklungen |

| • | Sicherheit bei Tätigkeiten von Lieferanten |

| • | Risiken bei der Verlagerung von Tätigkeiten auf den Lieferanten |

| • | Analyse von Sicherheitsvorfällen |

5 Kritische Erfolgsfaktoren

Gut durchdacht und mit der richtigen Unterstützung aller Parteien, insbesondere durch das Top-Management, wird die Implementierung eines ISMS nach ISO/IEC 27001 ein Erfolg. Schon zu Beginn des Prozesses müssen Sie aber auf wichtige Weichenstellungen achten, die sich als kritische Erfolgsfaktoren für die Implementierung herausgestellt haben.

Geschäftsziele

So muss z. B. die Informationssicherheitspolitik die Geschäftsziele angemessen berücksichtigen. Dies erfordert eine gründliche Auseinandersetzung mit dem Thema Informationssicherheitsmanagement, aber auch mit den Sicherheitsanforderungen der Organisation.

So muss z. B. die Informationssicherheitspolitik die Geschäftsziele angemessen berücksichtigen. Dies erfordert eine gründliche Auseinandersetzung mit dem Thema Informationssicherheitsmanagement, aber auch mit den Sicherheitsanforderungen der Organisation.

Managementunterstützung

Verantwortlich ist hier das Top-Management – nur mit der sichtbaren Unterstützung und Überzeugung des Top-Managements kann ein ISMS erfolgreich etabliert werden und verlässlich funktionieren. Das Top-Management muss angemessene Zeit für die Informationssicherheit verwenden und als Vorbild fungieren.

Verantwortlich ist hier das Top-Management – nur mit der sichtbaren Unterstützung und Überzeugung des Top-Managements kann ein ISMS erfolgreich etabliert werden und verlässlich funktionieren. Das Top-Management muss angemessene Zeit für die Informationssicherheit verwenden und als Vorbild fungieren.

Unternehmenskultur

Wichtig ist auch die Tatsache, dass eine erfolgreiche Implementierung nur in Übereinstimmung mit der Unternehmenskultur möglich ist. Ist diese nicht gegeben, wird der Sicherheitsprozess an fehlender Akzeptanz scheitern.

Wichtig ist auch die Tatsache, dass eine erfolgreiche Implementierung nur in Übereinstimmung mit der Unternehmenskultur möglich ist. Ist diese nicht gegeben, wird der Sicherheitsprozess an fehlender Akzeptanz scheitern.

Qualifikation

Alle Personen, die an der Implementierung des ISMS mitwirken, benötigen neben Kenntnissen in der Informations- und IT-Sicherheit in jedem Fall gute Kenntnisse von Risikoanalysen, Risikomanagement und Managementsystemprozessen.

Alle Personen, die an der Implementierung des ISMS mitwirken, benötigen neben Kenntnissen in der Informations- und IT-Sicherheit in jedem Fall gute Kenntnisse von Risikoanalysen, Risikomanagement und Managementsystemprozessen.

Marketing

Informationssicherheit benötigt ein wirksames Marketing, um bei allen Angestellten Akzeptanz für Ihre Anliegen zu schaffen. Andernfalls entsteht allzu leicht „Schrankware”, die nicht beachtet wird. Anleitungen und Standards müssen für alle Angestellten leicht verfügbar und verständlich sein, damit sie angemessen beachtet werden.

Informationssicherheit benötigt ein wirksames Marketing, um bei allen Angestellten Akzeptanz für Ihre Anliegen zu schaffen. Andernfalls entsteht allzu leicht „Schrankware”, die nicht beachtet wird. Anleitungen und Standards müssen für alle Angestellten leicht verfügbar und verständlich sein, damit sie angemessen beachtet werden.

Training und Awareness

Sicherheitsrelevante Trainings und Ausbildungen müssen angeboten werden, in denen auch das Bewusstsein für die Wichtigkeit von Informationssicherheit geschult wird. Nicht zuletzt benötigt der Sicherheitsprozess ein umfangreiches und ausgeglichenes System von Maßnahmen zur Bewertung des Informationssicherheitsmanagements sowie für Vorschläge zur Verbesserung.

Sicherheitsrelevante Trainings und Ausbildungen müssen angeboten werden, in denen auch das Bewusstsein für die Wichtigkeit von Informationssicherheit geschult wird. Nicht zuletzt benötigt der Sicherheitsprozess ein umfangreiches und ausgeglichenes System von Maßnahmen zur Bewertung des Informationssicherheitsmanagements sowie für Vorschläge zur Verbesserung.

6 Änderungen in der Übersicht

Wie bereits mehrfach beschrieben, wurden gegenüber der 2005er-Version die Themen in der ISO/IEC 27001:2013 neu sortiert. In Tabelle 2 finden Sie noch einmal die wichtigsten Änderungen zusammengefasst.

Tabelle 2: Wichtige Änderungen in der ISO/IEC 27001:2005 gegenüber der ISO/IEC 27001:2013

Neu bzw. geändert | Bedeutung |

|---|---|

Kontext der Organisation | Das Umfeld, in dem die Organisation tätig ist |

Probleme, Risiken und Chancen | Ersetzt Präventivmaßnahmen |

Interessierte Parteien | Ersetzt Interessengruppen |

Führung | Spezifische Anforderungen an das Top-Management |

Kommunikation | Es gibt nun explizite Anforderungen an die interne und externe Kommunikation. |

Informationssicherheitsziele | Die Informationssicherheitsziele beziehen sich jetzt auf relevante Funktionen und Ebenen. |

Risikobewertung | Die Identifizierung von Vermögenswerten (Assets), Bedrohungen und Schwachstellen ist nicht mehr Voraussetzung für die Identifikation von Risiken in der Informationssicherheit, faktisch aber durch den Verweis auf die ISO 31000 dennoch sinnvoll. |

Risikoinhaber | Ersetzt Asset-Eigentümer |

Risikobehandlungsplan | Die Wirksamkeit des Risikobehandlungsplans wird nun als wichtiger angesehen als die Wirksamkeit der Controls. |

Controls | Controls werden nun durch den Risikobehandlungsprozess bestimmt anstatt durch den Anhang A. |

Dokumentierte Informationen | Dieser Begriff ersetzt „Dokumente” und „Aufzeichnungen”. |

Leistungsbewertung | Messung der Wirksamkeit des ISMS und des Risikobehandlungsplans |

Kontinuierliche Verbesserung | Es dürfen nun andere Methoden als Plan-Do-Check-Act (PDCA) verwendet werden, da das PDCA-Modell nicht mehr unterstützt wird. |

7 Die Zertifizierung

Die Zertifizierung ist der krönende Abschluss der Implementierung eines ISMS nach ISO/IEC 27001. Natürlich ist die Entscheidung, ob Ihre Organisation die Zertifizierung anstrebt, von den geschäftlichen Anforderungen abhängig sowie von den zu erwartenden Vorteilen durch die Zertifizierung. Diese können je nach Organisation verschieden sein. Mit der Zertifizierung können Sie die internen Sicherheitsprozesse unabhängig überprüfen lassen. Das hat den Vorteil, dass Sie sowohl nach innen als auch nach außen den Nachweis erbringen, dass die Implementierung des Standards normkonform vollzogen wurde. Die Anforderungen und Erwartungen Ihrer Kunden oder Geschäftspartner, aber auch Ihres eigenen Top-Managements können Sie so überzeugend erfüllen.

Ablauf der Zertifizierung

Zum Erreichen der Zertifizierung wird Ihr ISMS von unabhängigen Auditoren gegen den Standard geprüft und – im Erfolgsfall – das begehrte Zertifikat erteilt. Üblicherweise wird im Rahmen einer Bestandsaufnahme zunächst die grundsätzliche Zertifizierbarkeit der Organisation abgeklärt. Die Abbildung 3 veranschaulicht den typischen Ablauf einer Zertifizierung so, wie auch die TÜV Rheinland Cert GmbH im Rahmen ihrer von der Deutschen Akkreditierungsstelle (DAkkS) durchgeführten ISMS-Zertifizierungen vorgeht.

Zum Erreichen der Zertifizierung wird Ihr ISMS von unabhängigen Auditoren gegen den Standard geprüft und – im Erfolgsfall – das begehrte Zertifikat erteilt. Üblicherweise wird im Rahmen einer Bestandsaufnahme zunächst die grundsätzliche Zertifizierbarkeit der Organisation abgeklärt. Die Abbildung 3 veranschaulicht den typischen Ablauf einer Zertifizierung so, wie auch die TÜV Rheinland Cert GmbH im Rahmen ihrer von der Deutschen Akkreditierungsstelle (DAkkS) durchgeführten ISMS-Zertifizierungen vorgeht.

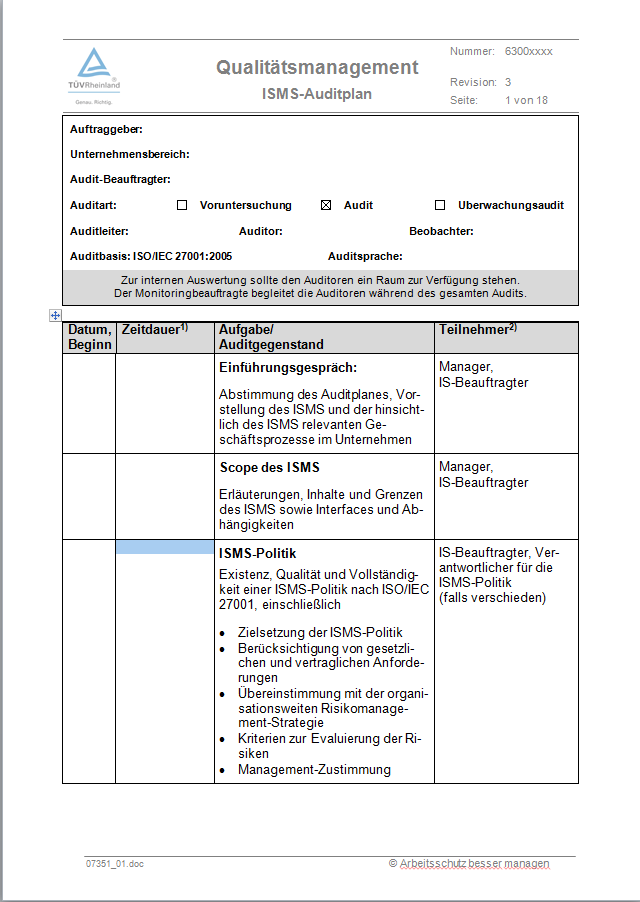

Beigefügt finden Sie einen Musterauditplan der eine effiziente Ablaufplanung und Koordinierung der Audittätigkeiten vor Ort erleichtern soll.[ 07351_01.docx]

07351_01.docx]

07351_01.docx]

07351_01.docx]Das Zertifizierungsverfahren im Überblick

Abb. 3: Ablauf eines ZertifzierungsverfahrensQuellen

1

[i] ISO/IEC 27001:2013 – Information technology – Security techniques – Information security management systems – Requirements; International Organization for Standardization (ISO)

2

[ii] ISO/IEC 27002:2013 – Information technology – Security techniques – Code of practice for information security management; International Organization for Standardization (ISO)